Contenido:

Esta guía ha sido creada con el único propósito de proteger a organizaciones sociales y personas en contextos de vigilancia y espionaje. No está destinada ni debe ser utilizada para actividades ilegales ni por el crimen organizado. Su uso debe ser responsable y en respeto a la ley y los derechos humanos.

1. Comunicaciones seguras

En un entorno, donde cada mensaje puede ser interceptado, es necesario garantizar la confidencialidad e integridad de todas las conversaciones: desde chats y correos, hasta videollamadas, cada intercambio digital debe realizarse a través de canales cifrados para evitar filtraciones.

Mensajería E2E

E2E (de end to end, o de extremo a extremo) es un tipo de cifrado que protege la comunicación entre dos partes (tú y la persona con la que hablas) de modo que solo ustedes dos pueden leer los mensajes. Ni los servidores intermedios, proveedores de servicio, gobiernos ni atacantes pueden acceder al contenido del mensaje.

¿Cómo funciona?

- Cuando envías un mensaje, este se cifra en tu dispositivo.

- El mensaje viaja a través de internet como un bloque de datos ilegible para terceros.

- Solo el dispositivo del destinatario tiene la clave privada para descifrar el mensaje y leerlo.

Ventajas

- Privacidad total: ni siquiera el proveedor del servicio puede leer tus mensajes.

- Protección frente a la vigilancia: gobiernos o atacantes no pueden interceptar las conversaciones.

- Seguridad en redes inseguras: como Wi-fi públicas o redes móviles intervenidas

Consideraciones

- Las E2E no protegen los metadatos como: quienes hablan, cuándo y desde dónde.

- Algunos servicios no activan E2E por defecto (Telegram solo en chats secretos)

- Si tu dispositivo es comprometido con malware, la E2E no protege el contenido de los mensajes.

Servicios de mensajería cifrada

Signal: para mensajes

Disponible para celulares y computadores, es una aplicación de mensajería que maneja 100% E2E por defecto para mensajes, llamadas y videollamadas.

- Usa su propio protocolo de cifrado E2E, que es también usado por WhatsApp, pero no ha sido relacionado a venta de datos o violación de privacidad como el servicio de Meta.

- Es de código abierto, verificado y auditado.

- No guarda metadatos significativos (minimiza quién habla con quién y cuándo)

- Considerado el estándar más alto de privacidad actualmente en mensajería.

Nota: procura no usar tus datos reales: nombre y número de teléfono al momento de crear y registrar tu cuenta, te blinda con una capa extra de seguridad.

ProtonMail: para correo electrónico

El proveedor de servicio más usado por equipos de ciberseguridad, aunque su catálogo de productos digitales es bastante amplio, en esta ocasión analizaremos Protonmail y más adelante ProtonVPN.

- Cuenta con cifrado E2E entre usuarios de Protonmail. Por lo cual, si quieres seguridad, toda organización deberá usar este servicio.

- Su plan gratuito incluye 1GB de almacenamiento de correo.

- Puedes configurar claves de cifrado para enviar correos a usuarios externos (gmail, outlook, etc)

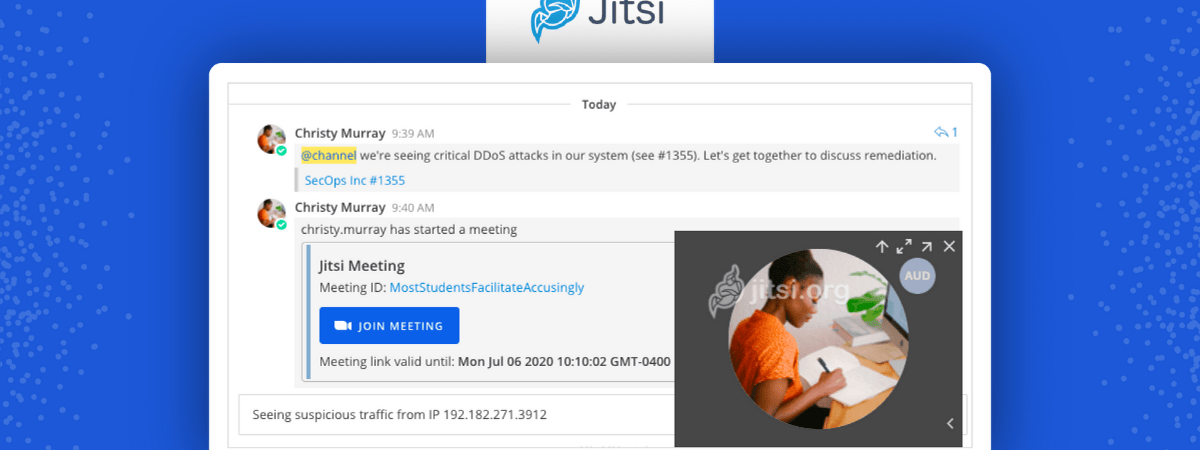

Jitsi (Jitsi Meet): para videollamadas

Su versión pública funciona en el navegador, por lo cual no deberás ningún software adicional. Soporta E2E en videollamadas, pero depende del modo de uso:

- En la versión web pública (meet.jit.si), el E2E es experimental y solo en navegadores compatibles (Google Chrome, Microsoft Edge, Brave, Vivaldi)

- En servidores autoalojados puedes configurarlo para el E2E. (Esta opción es para usuario técnicos)

- Tiene cifrado para llamadas grupales, sin embargo, el E2E requiere un servidor (Opción para usuarios técnicos)

Evita SMS y llamadas normales

Evita de cualquier forma compartir información importante sobre tu organización a través de SMS o llamadas normales, son muy fáciles de interceptar. Además, recuerda que uno de las normativas planteadas en la ley de inteligencia, habilita a proveedores de servicio de telefonía, el entregar toda tu información privada a agentes del SNI.

2. Seguridad de dispositivos

Más del 90% de las fallas de seguridad no se encuentran en los sistemas, si no en las personas. El cuidar celulares, laptops o cualquier dispositivo por el tú o tu organización se conectan a internet es importante y funciona como la principal barrera en caso de allanamientos forzados.

- Usa PINs alfanuméricos. Evita claves de 4 dígitos para desbloquear tus dispositivos, en su lugar emplea contraseñas que combinen números y letras. Resulta tedioso ingresar contraseñas largas cada que se quiera usar el celular, pero es una medida necesaria. La policía cuenta con las herramientas suficientes como para adivinar la clave de tus dispositivos mediante fuerza bruta.

- Actualiza tus sistemas operativos y aplicaciones. Las actualizaciones del sistema operativo y apps muchas veces corrigen fallas de seguridad que pueden ser usadas por atacantes para acceder a tu información.

- No dejes tus dispositivos desatendidos, no los prestes a personas que no sean de confianza fuera de la organización. Recuerda que la ley habilita a agentes infiltrados con identidades falsas, que podrían aprovechar el acceso a tus dispositivos para obtener toda tu información y la de tus compañeros y compañeras.

3. Identidad y anonimato

Al fascismo se lo combate de frente. A diferencia de Noboa y sus agentes del miedo que operan en la sombra, nosotros somos frontales y expresamos nuestras ideas de forma abierta. Pero esto en un régimen autoritario, que vulnera derechos humanos y persigue a quienes piensan diferente, es un arma de doble fijo, por ello la importancia del anonimato.

Tráfico de red: el tráfico de red es toda la información que envías y recibes cuando usas internet: páginas web que visitas, mensajes que mandas, videos que ves, etc.

VPN

Una VPN (Virtual Private Network) es una herramienta que crea un «túnel seguro» entre tu dispositivo e internet. Esto ayuda a proteger tu privacidad y seguridad cuando navegas, especialmente en redes públicas o no confiables.

¿Cómo funciona?

- Cuando usas una VPN, todo tu tráfico de internet, se envía primero a través de un servidor VPN antes de ir al sitio web o servicio que quieres usar.

- Este servidor VPN oculta tu dirección IP real, y la reemplaza con la suya propia.

- Además, tu tráfico está cifrado dentro de ese túnel, lo que significa que nadie puede espiar lo que envías o recibes mientras viaja entre tu dispositivo y el servidor VPN.

- Desde el servidor VPN, tu tráfico sigue hacia el destino final (página web, servicio, etc) como si viniera del servidor VPN y no de ti.

Advertencias y limitaciones

- La VPN oculta tu IP, pero no necesariamente anonimiza completamente tu navegación, tu proveedor VPN puede ver lo que haces (a menos que uses ProtonVPN)

- Si la VPN guarda registros (logs), tu actividad puede ser rastreada.

- No protege contra malware ni evita que los sitios web recopilen datos si inicias sesión o usas cuentas personales.

- La velocidad puede ser más lenta porque el tráfico hace un recorrido antes.

- No todas las VPN son seguras o confiables, es importante elegir proovedores serios y con buena reputación.

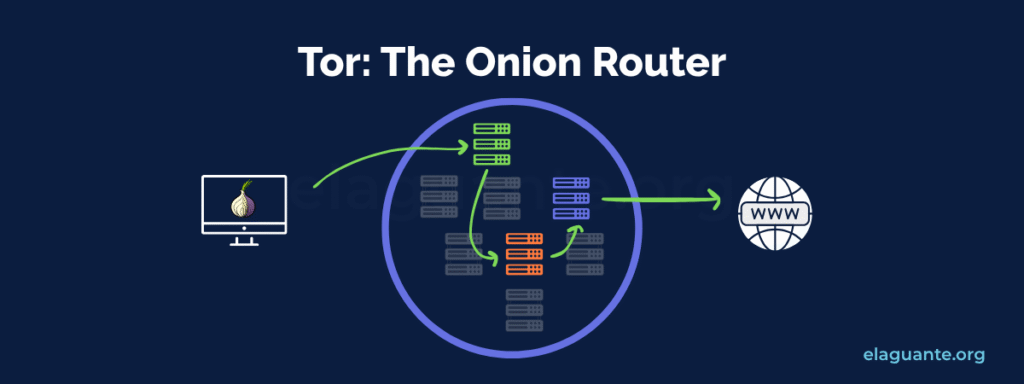

Navegador Tor

Red: conjunto de dispositivos conectados entre sí que pueden comunicarse y compartir información.

Tor (The Onion Router) es una red diseñada para navegar por internet de forma anónima y proteger tu privacidad. Oculta tu identidad y ubicación al pasar tu conexión por varios servidores distribuidos en el mundo.

¿Cómo funciona?

- Tu conexión pasa por 3 nodos aleatorios:

Un nodo es un servidor o computadora en la red Tor que ayuda a «reenviar» tu conexión.

Estos nodos se llaman:- Nodo de entrada: el primero que recibe tu conexión.

- Nodo intermedio: el siguiente en la cadena, que pasa la información delante.

- Nodo de salida: el último nodo que conecta con el sitio web que quieres visitar.

- Cada nodo solo sabe de dónde viene a dónde va, pero no el mensaje completo:

Cada nodo ve solo la información necesaria para recibir y enviar el tráfico, pero no puede ver todo el recorrido ni el contenido completo de lo que envías. - Los datos están cifrados en capas (como una cebolla), y cada nodo desencripta una capa:

Antes de salir de tu dispositivo, tu mensaje se «envuelve» en varias capas de cifrado. Cada nodo quita solo una capa, revelando a dónde debe enviar la siguiente parte, pero sin poder leer el contenido real. - El sitio web final solo ve el nodo de salida, no tu IP real:

Cuando llegas a la página que quieres visitar, esta solo «ve» la dirección del último nodo (el nodo de salida), así que tu identidad y ubicación quedan ocultas.

Advertencias

- Es más lento que el internet normal.

- Si inicias sesión en cuentas personales, pierdes anonimato.

- El nodo de salida puede ver tu tráfico si no usas HTTPS.

DuckDuckGo

Un motor de búsqueda encuentra y organiza información en internet según tus consultas, mientras que un navegador es la aplicación que te permite acceder y ver esas páginas web.

DuckDuckGo es un motor de búsqueda que se enfoca en proteger tu privacidad. A diferencia de otros buscadores, no rastrea tu actividad, ni guarda tu historial de búsqueda.

¿Cómo funciona?

- Cuando haces una búsqueda, DuckDuckGo no registra tu información personal ni crea un perfil sobre ti.

- No guarda ni comparte tus términos de búsqueda con anunciantes ni terceros.

- Usa resultados de búsqueda de múltiples fuentes (como Bing, Wikipedia, entre otros) para ofrecer respuestas rápidas y relevantes.

- Incluye funciones para bloquear rastreadores en los sitios que visitas, ayudando a que no te sigan mientras navegas.

Advertencias y limitaciones

- Aunque protege tu privacidad en las búsquedas, no cifra tu conexión a internet como una VPN.

- No puede evitar que otros sitios web recojan información si les das tus datos o inicias sesión.

- Algunos resultados pueden ser menos personalizados porque no usa tu historial ni perfil.

- La experiencia de búsqueda puede ser diferente (menos «ajustada») comparada con motores como Google.

4. Protección de la información y almacenamiento

Cryptomator. Cifrado de archivos

- Qué es. Una app que te ayudará a cifrar archivos en la nube y proteger tu privacidad.

- Cómo funciona. Crea una «caja fuerte» virtual en tu computadora donde guardas archivos, estos se cifran automáticamente antes de sincronizarse con servicios de almacenamiento en la nube.

- Advertencia. Solo protege los archivos que metes dentro de la caja; no cifra todo el disco. Es fácil de usar pero depende de que recuerdes tu contraseña.

VeraCrypt. Cifrado de discos

- Qué es. Un programa para cifrar discos enteros o particiones, protegiendo todos los datos almacenados en ellos.

- Cómo funciona. Crea un volumen cifrado o cifra el disco completo. Los archivos contenidos solo pueden ser vistos con una contraseña o llave. Todo lo que guardes ahí, queda protegido.

- Advertencias. Es muy seguro pero puede ser más complejo de usar. Si olvidas la contraseña, no hay forma de recuperar los datos. No es ideal para usuarios no técnicos.

Contraseñas seguras

Quizá la parte más fundamental para el resguardo de información, es el uso de contraseñas seguras. Toma en cuenta estas consideraciones:

- Usa contraseñas diferentes para cada cuenta o servicio.

- Mínimo 12 caracteres, idealmente 16 o más.

- Nada de nombres, palabras reales o patrones fáciles. Usa contraseñas impredescibles no relacionadas a ti.

- Combina caracteres (minúsculas, mayúsculas, símbolos, números)

- Evita usar datos personales como contraseña (cédula, fecha de nacimiento, etc)

- Usa un generador. Un buen administrador de contraseñas puede crear contraseñas seguras automáticamente y recordarlas para cuando las necesites.

Administrador de contraseñas

Es una aplicación que guarda todas tus contraseñas en un solo lugar de forma segura, para que no tengas que recordarlas una por una. Sirve como una bóveda digital, donde no solo almacenas contraseñas, si no también notas privadas, tarjetas, claves 2FA, etc.

¿Cómo funciona?

- Creas una contraseña maestra, que las única que debes recordar.

- Dentro del administrador, guardas las demás contraseñas y datos sensibles.

- Cuando quieras iniciar sesión, el administrador puede:

- Autocompletar contraseñas

- Generar contraseñas seguras y únicas

- Sincornizar datos entre tus dispositivos.

- Toda la información se cifra en estándares fuertes, por lo que solo tú tienes el acceso.

5. Prevención de espionaje y malware

- No abras links ni archivos de fuentes desconocidas.

- No instales apps de dudosa procedencia, incluso si vienen «recomendadas»

- No uses versiones piratas de aplicaciones (Windows, Photoshop, Office, etc), muchas vienen con malware. En su lugar opta por alternativas gratuitas y OpenSource.

- No conectes USB o discos de dudosa procedencia sin verificar.

- Analiza los archivos que descargas con VirusTotal

- No te conectes a redes abiertas o gratuitas (como la de aeropuertos)

6. Protocolos de contingencia

El objetivo de establecer protocolos de contingencia es responder eficazmente ante allanamientos, detenciones o hackeos.

- Guarda una lista de abogados, medios aliados o contactos de DD.HH.

- En caso de allanamiento, apaga equipos, retira SIM/SD, no uses el desbloqueo biométrico si te coaccionan.

- Designa una persona de confianza para comunicar y activar protocolos.

| Categoría | Software Principal | Alternativas Seguras |

| Mensajería | Signal | Session, Element (Matrix) |

| Correo | ProtonMail | Tutanota |

| Navegación | Tor Browser | Firefox, Brave |

| Almacenamiento | Cryptomator, VeraCrypt | |

| Videollamadas | Jitsi Meet | BigBlueButton, Signal |

| VPN | ProtonVPN | IVPN, Mullvad |

| Contraseñas | ProtonPass | Bitwarden |

| Sistemas Operativos (Linux) | Tails | Debian, Arch |

En un contexto de creciente vigilancia, persecución y criminalización de la organización social, la protección digital no es solo una medida técnica, sino un acto político y colectivo de cuidado. Implementar estas prácticas no significa tener “algo que ocultar”, sino defender el derecho a la privacidad, a la libre asociación y a la comunicación segura.

El Aguante

Somos un medio digital de izquierda, comprometido con los intereses populares y la construcción de herramientas críticas frente al discurso hegemónico. Creemos en la autodefensa digital como un medio combatir la vigilancia y la censura.